По данным Positive Technologies, общее число кибератак в первом квартале 2022 года увеличилось на 14,8% по сравнению с четвёртым кварталом 2021-го. С ростом киберпреступности информационная безопасность стала ключевым приоритетом для многих компаний.

В новом учебном году Нетология вместе с НИУ ВШЭ запускает онлайн-магистратуру «Кибербезопасность». Эксперт этой программы и руководитель группы в центре информационной безопасности компании «Инфосистемы Джет» Александр Морковчин рассказывает, чем отличается информационная безопасность от кибербезопасности, какие сферы чаще всего подвергаются кибератакам, чем пользуются хакеры для взлома информационных систем и кто отвечает за сохранность данных.

Информационная безопасность и кибербезопасность: в чём разница

Информационная безопасность (ИБ) — защита любых данных компании вне зависимости от их формы. Цель этой практики — обеспечить конфиденциальность, целостность и доступность информации.

Кибербезопасность — одно из направлений ИБ. Это меры по защите от киберугроз компьютеров, серверов, сетей, электронных систем, устройств и приложений.

Бóльшая часть данных обрабатывается и хранится в цифровом виде. Ежедневно мы пользуемся множеством программ и сервисов: заказываем еду и покупки на дом, переводим деньги, записываемся к врачам, учимся онлайн.

Каждое наше взаимодействие с любым приложением или устройством — это информация, которую можно использовать. И количество носителей этой информации — а значит, потенциальных целей для кибератаки — постоянно растёт.

Кибератака — это покушение на безопасность информационной системы с помощью специальных инструментов и ПО. Её цель — нарушить работу системы и получить доступ к данным.

Сильнее всего от кибератак страдает бизнес: сбой работы IT-инфраструктуры приносит ему огромные убытки. Так, в среднем утечка данных обходится компаниям в $3,86 млн, говорится в отчёте компании IBM.

Киберпреступники хорошо это понимают. Их цель — создать угрозу бизнес-процессам и заработать на этом: украсть данные, чтобы продать их владельцу или третьей стороне, остановить производство ради денежного выкупа, вывести средства с банковских счетов клиентов.

Для достижения этих целей злоумышленники используют разные способы. Вот самые популярные из них по данным Агентства ЕС по кибербезопасности (ENISA) ↓

Расскажем подробнее о том, какие подходы и инструменты чаще всего используют киберпреступники.

Программы-шпионы, DDoS-атаки, шифровальщики: инструменты и методы киберпреступников

Шифровальщики, или программы-вымогатели

По данным компании Red Canary, в 2021 году программы-вымогатели стали

самым популярным инструментом для кибератак на бизнес. Они шифруют файлы и данные так, что ими больше невозможно пользоваться. После этого злоумышленники требуют выкуп за восстановление доступа к данным и их расшифровку.

- В подборке самых громких кибервзломов и утечек 2021 года от компании Positive Technologies фигурируют несколько крупных атак с использованием шифровальщиков. В их числе — взлом информационной системы трубопровода Colonial Pipeline в США, медицинской компании Memorial Health System и крупнейшего мирового поставщика мяса JBS Foods. Во всех этих случаях работа компаний была парализована и вымогатели получили выкуп: $4,4 млн, $1,8 млн, $11 млн соответственно.

DoS- и DDoS-атаки

DoS-атака — это действия хакеров, направленные на полную остановку работы сетевого ресурса. Чтобы добиться этого, злоумышленники создают чрезмерную нагрузку на пропускную способность системы, то есть отправляют одновременно большое количество запросов, которые сеть не успевает обработать. Этот метод — второй по популярности у киберпреступников.

В процессе DoS-атаки используется один атакующий компьютер. Если действия выполняются одновременно с нескольких устройств, то речь идёт уже о DDoS-атаке. Последней подвергаются даже хорошо защищённые организации и ресурсы.

По информации из отчёта ENISA, DDoS-атаки становятся более

направленными и устойчивыми к противодействию. Развитие интернета вещей привело к новой волне этого вида атак.

- С конца февраля 2022 года Сбербанк круглосуточно подвергается DDoS-атакам. В марте, согласно исследованию «Лаборатории Касперского», число DDoS-атак на российские организации выросло в 8 раз по сравнению с тем же периодом 2021 года, а их средняя продолжительность превысила 29,5 часов. Самый долгий инцидент длился 145 часов — больше шести суток.

Атака на цепочку поставок

В этом случае компания атакуется не напрямую, а через подрядчиков или поставщиков, с которыми работает и которым доверяет. Хакеры заражают ПО третьей компании, а затем используют его для доступа к основной цели.

Одна из разновидностей этой атаки — взлом через open source: программное обеспечение с открытым исходным кодом. Такие программы распространяются бесплатно — можно изучить их код, изменить его, а потом использовать в своих целях.

- В марте 2022 года Интерфакс сообщил о перебоях в работе сайтов федеральных ведомств. По данным пресс-службы Минцифры РФ, хакеры взломали приложение для сбора статистики, которое загружается на сайты госорганов с внешнего ресурса.

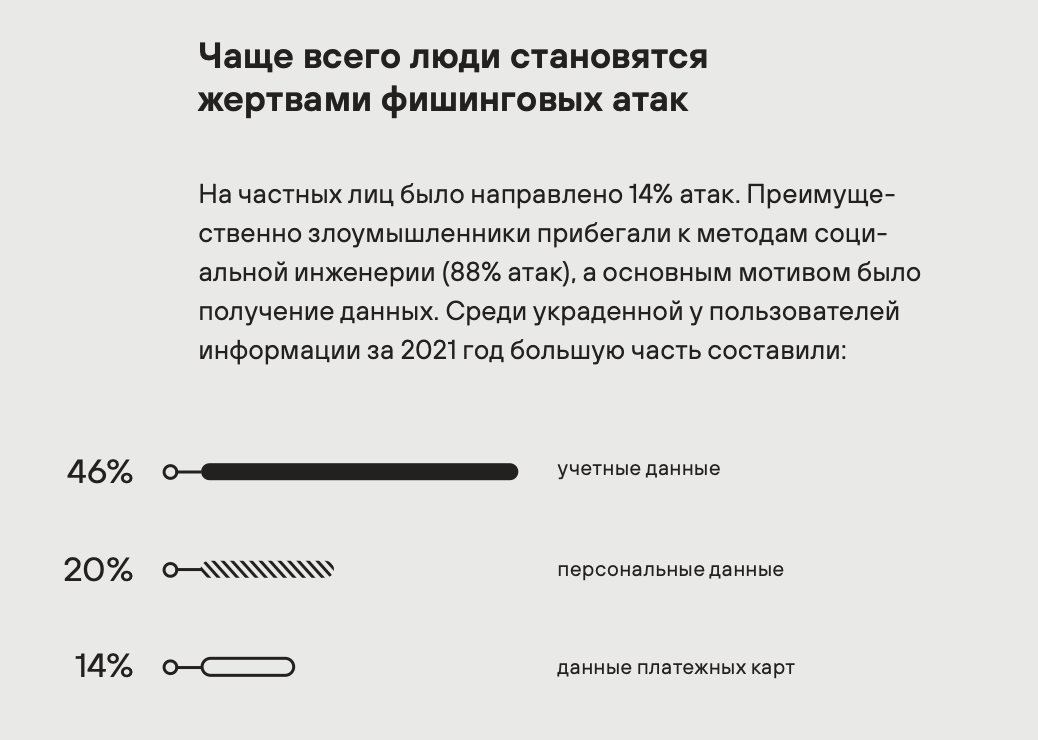

Фишинг

Самый популярный вид атаки на частных пользователей. Это рассылка, сайт или личное сообщение, замаскированные под ресурсы известного бренда. С помощью этого инструмента злоумышленники собирают данные и пароли, чтобы потом использовать их для взлома чего угодно: от банковских аккаунтов, учётных записей в играх и приложениях до целых систем компаний.

- В июле 2022 года «Лаборатория Касперского» поделилась исследованием, согласно которому каждый третий сотрудник российских компаний переходит по фишинговой ссылке в письмах про сложности с курьерской доставкой. Ещё четверть пользователей попадается на фишинговые письма с темой: «Письмо не доставлено из-за перегрузки почтового сервера».

Вредоносное ПО

С помощью этого ПО злоумышленники наносят вред данным, приложениям и самому компьютеру. Оно распространяется под видом безобидных файлов или почтовых вложений и может быть разным, в зависимости от цели атаки, возможных уязвимостей системы и квалификации преступников.

Чаще всего используются:

- Вирусы — заражают файлы системы вредоносным кодом. Способны копировать сами себя.

- Трояны — маскируются под безобидное или легальное ПО.

- Шпионское ПО — собирает информацию о действиях пользователя и даже может вносить изменения в настройки операционной системы.

- Рекламное ПО — создаёт нашествие рекламы в браузере. Мешает работе программы, перенаправляет пользователя на неизвестные веб-сайты или распространяет другое вредоносное ПО.

- Ботнет — компьютерная сеть, которая состоит из заражённых ботами компьютеров — используется для кибератак или рассылки спама.

Образование, госуправление и провайдеры IT-услуг: кто в зоне риска

Согласно данным интерактивной карты Check Point Research (CPR), чаще всего хакеры атакуют образовательный сектор, органы госуправления, интернет-провайдеров (ISP) и поставщиков управляемых IT-услуг (MSP). Финансовая сфера, которая кажется самой очевидной целью для киберпреступников, на деле сталкивается с кибератаками реже.

В CPR отмечают, что в 2021 году каждая 61-я организация в мире еженедельно подвергалась вымогательству денег с помощью специальных программ. Это число стремительно растёт: в некоторых сферах прирост кибератак за год составил 60%. Компании, работающие в Африке, становятся жертвами киберпреступлений чаще — но в последнее время наметилась тенденция увеличения числа преступлений в Европе и Северной Америке, где ситуация раньше была чуть лучше: если прирост атак в Африке составил 15% за год, то в Европе этот показатель оказался равен 65%. Можно считать, что практически любая компания в мире рискует столкнуться с деятельностью хакеров и стать инструментом для распространения вредоносного ПО.

Киберопасность: какие цели преследуют преступники

Деньги

Украденная информация легко продаётся: либо тому, у кого она похищена, либо в даркнете. Как правило, после взлома компании преступники действуют по одному из следующих сценариев:

- продают доступ к системе предприятия на чёрном рынке;

- пытаются вывести деньги, подделывая платёжные поручения;

- крадут данные и продают их на чёрном рынке;

- шантажируют компанию;

- шифруют данные, чтобы получить от компании выкуп за восстановление доступа к ним.

Обычные люди тоже становятся целью для киберпреступников. Злоумышленники используют для мошенничества актуальные проблемы. Например, активно эксплуатировалась тема вакцинации и QR-кодов.

-

В ноябре 2021 года издание «Секрет фирмы» опубликовало расследование о том, как в России возник рынок поддельных QR-кодов о вакцинации. Как выяснили журналисты, первые объявления о продаже появились ещё в июне того же года. К

осени QR-коды стали применять шире, из-за чего подделок стало ещё больше.

- В марте 2022 года Коммерсант сообщил, что в даркнете появились данные более 100 тыс. карт российских банков. После этого злоумышленники массово пытались списать деньги со счетов россиян.

Вывод из строя инфраструктуры

В этом случае киберпреступники наносят урон инфраструктуре отдельных компаний, городов и даже стран или собирают стратегически важную информацию.

- В 2010 году произошла крупнейшая кибератака на IT-инфраструктуру атомной отрасли Ирана: она затронула более 200 тыс. компьютеров и систем управления производством в стране. По данным New York Times, атаку инициировали спецслужбы Израиля и США. Этот инцидент положил начало масштабным кибератакам на иранскую ядерную программу.

- В июне 2021 года хакеры взломали личные почты и аккаунты в соцсетях более ста членов бывшего и нынешнего правительства. В результате этой атаки произошла массовая утечка конфиденциальных данных чиновников.

Кибершпионаж

Эти атаки совершают по заказу конкурентов. Их цель — достать ценные данные, испортить репутацию компании, получить доступ к её инфраструктуре или преимущество в переговорах, собрать компромат на интересующее лицо или организацию.

- В мае 2022 года специалисты компании Cybereason сообщили, что китайская киберпреступная группировка Winnti за несколько лет похитила сотни гигабайт информации у более чем 30 организаций по всему миру. Большая часть этих данных — интеллектуальная собственность и коммерческие тайны.

Обучение и развлечение

В открытом доступе есть разные инструменты для кибератак, включая open source программы. Ими пользуются не только в корыстных или идеологических целях, но и для обучения. Также системы взламывают ради развлечения,

но и в этом случае атака считается преступлением.

- Будущие специалисты по кибербезопасности и белые хакеры тоже тренируются на практике, взламывая IT-инфраструктуру. Но их атаки должны быть санкционированы и согласованы, иначе они ничем не отличаются от обычного хакерского взлома.

- Изучите российские и международные отраслевые стандарты в информационной безопасности

- Научитесь выстраивать безопасность инфраструктуры, проводить полный цикл работ по установке, развёртыванию, настройке и использованию DLP-систем

- Начнёте расследовать инциденты на киберполигоне компании «Инфосистемы Джет»

Интересы бизнеса и законы: что заставляет компании инвестировать в собственную информационную безопасность

Первые вирусы выводили из строя компьютеры и локальные сети: отключали жёсткий диск, уничтожали файлы и файловые системы. Сегодня хакеры уводят базы данных клиентов больших компаний со всеми контактами и личной информацией, крадут деньги с банковских счетов, выводят из строя серверы и даже парализуют работу физических объектов. Чем серьёзнее угрозы, тем выше спрос на защиту данных.

Бизнес готов повышать уровень кибербезопасности своих систем по двум главным причинам:

Для защиты интересов компании

Для защиты интересов компании

Основная задача информационной безопасности в целом — обеспечить непрерывность ключевых бизнес-процессов, помогать компаниям развиваться безопасно в условиях нестабильной внешней среды.

Так, в начале пандемии бизнесу пришлось быстро перестроиться: перевести сотрудников на удалённую работу, открыть онлайн-магазины. Стало происходить больше утечек данных, поскольку сотрудники начали выходить в корпоративные сети с личных устройств. Также выросло количество фишинговых и DDoS-атак на компьютеры персонала и средства удалённого доступа.

Службам информационной безопасности пришлось поддерживать новые ресурсы и защищать данные сотрудников и пользователей.

Для выполнения регуляторных требований

государства

Для выполнения регуляторных требований

государства

В России действует обширное законодательство в области защиты информации. В числе главных нормативных актов — законы об информации, информационных технологиях и защите информации, о персональных данных, о коммерческой тайне, об электронной подписи и о безопасности критической информационной инфраструктуры РФ.

Эти документы определяют, что именно компания должна сделать, чтобы довести свой уровень безопасности до минимально необходимого с точки зрения государства. Под особым контролем государства находится безопасность в сферах высокого риска киберугроз: банковском секторе, госструктурах и на объектах критической инфраструктуры

Объекты критической инфраструктуры — совокупность информационных систем и телекоммуникационных сетей, важных для работы ключевых сфер жизнедеятельности государства и общества: промышленности, здравоохранения, транспорта, энергетики, городского хозяйства.

Невыполнение требований регуляторов и утечка персональных данных грозит компаниям штрафом, блокировкой интернет-ресурса, с которого украли данные, и возможными репутационными потерями.

В начале апреля, после серьёзной утечки данных из Яндекс Еды, Минцифры предложило ввести крупные оборотные штрафы — в этом вопросе государство создаёт административные рычаги давления на компании, чтобы предотвратить утечки, и смотрит в сторону европейского законодательства, где штрафы очень большие.

Оборотный штраф — взыскание, размер которого зависит от выручки компании. Чем больше компания и её выручка, тем больше штраф.

Кроме того, за нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации компании может грозить уголовное преследование. По данным исследования InfoWatch, в 2021 году было открыто 20 судебных дел. Самой строгой мерой наказания стал условный срок в 3,5 года и штраф 70 000 рублей по статье 274.1 УК РФ — «Неправомерное воздействие на критическую информационную инфраструктуру Российской Федерации».

Что делают специалисты по защите информации: обеспечение кибербезопасности и обучение сотрудников

Область задач в кибербезопасности можно условно разделить на четыре уровня:

- Управление — задаёт вектор развития информационной безопасности и её отдельных областей. На этом уровне — все менеджерские должности: руководители службы безопасности, тимлиды.

К тимлидам в сфере кибербезопасности предъявляют очень серьёзные требования, поскольку от их компетентности зависит судьба всей компании. Кроме глубоких практических знаний по защите информации, от них часто ожидают опыта на руководящих должностях и прохождения профильных курсов.

Занятые в управлении специалисты разрабатывают политики безопасности и стандарты для организации, в которой работают, а также следят за их соблюдением. Они планируют бюджеты, необходимые для обеспечения кибербезопасности, и определяют, какие ресурсы и технологии требуются для защиты информационных активов компании.

- Методология — определяет особенности функционирования, необходимые требования по безопасности, методы и подходы к обеспечению ИБ. В этом направлении работают комплаенс-менеджеры, методологи, вирусные аналитики, архитекторы.

Комплаенс-менеджер — специалист, который следит, чтобы деятельность компании соответствовала корпоративным требованиям, нормам законодательства и бизнес-этике.

Специалисты, занимающиеся методологией в кибербезопасности, часто обучают коллег. Кроме того, они помогают в разработке стратегий и планов кибербезопасности, учитывая особенности организации и текущие угрозы, а также проводят оценку рисков и рекомендуют меры по их снижению.

- Операционная деятельность — работа со средствами защиты, обучение сотрудников, инженерная и программная деятельность: написание кода, настройка оборудования. За это отвечают архитекторы по кибербезопасности, инженеры DevSecOps, аналитики цифровой криминалистики.

DevSecOps-инженер — специалист, который автоматизирует все этапы создания ПО и обеспечивает взаимодействие программистов и системных администраторов.

Эти люди занимаются установкой, настройкой и обслуживанием средств защиты: например, антивирусных программ, брандмауэров, систем контроля доступа и мониторинга. Кроме того, они реагируют на кибератаки и восстанавливают работоспособность систем, если в этом возникает необходимость.

- Контроль — мониторинг состояния системы, реагирование на инциденты, проверка защищённости систем. Этим занимаются пентестеры, тестировщики Красной команды, SOC-аналитики.

Пентестер и тестировщики Красной команды проверяют защиту от киберугроз с помощью хакерских техник и инструментов. Они имитируют попытки хакеров получить доступ к данным компании.

SOC-аналитики (сокращение от Security Operations Center) следят за киберугрозами и анализируют и расследуют инциденты, если они произошли.

Резюмируем

Уровень киберпреступности в мире продолжает расти. Чаще всего хакерским атакам подвергаются образовательные учреждения, органы госуправления, провайдеры интернет- и IT-услуг. Цели злоумышленников — извлечение прибыли, выведение из строя инфраструктуры и кибершпионаж. Для достижения этих целей преступники используют разные инструменты и методы:

- программы-шифровальщики;

- DoS- и DDoS-атаки;

- атаки на цепочку поставок;

- фишинг;

- вредоносное ПО.

Цели хакеров могут быть разными:

- прямая кража денег;

- шантаж компаний;

- вывод из строя инфраструктуры как отдельных предприятий, так и целых стран;

- кибершпионаж;

- обучение хакерским приёмам и техникам;

- развлечение.

Защищать данные от взлома компаниям помогают специалисты по кибербезопасности. Их задачи можно условно разделить на четыре типа: управление, методология, операционная деятельность и контроль.

Мнение автора и редакции может не совпадать. Хотите написать колонку для Нетологии? Читайте наши условия публикации. Чтобы быть в курсе всех новостей и читать новые статьи, присоединяйтесь к Телеграм-каналу Нетологии.

совместная Онлайн-магистратура нетологии и НИУ ВШЭ

совместная Онлайн-магистратура нетологии и НИУ ВШЭ